VPN-Lösungen

-

Mit OpenVPN und IPsec können die Daten der Fernwirkprotokolle über abgesicherte Kommunikationslinien, sogenannte VPN-Tunnel übertragen werden. Auch wenn zur Datenübertragung das öffentliche Netz verwendet wird, gewährleisten die Verfahren die Vertraulichkeit, Integrität sowie Authentizität der Daten und unterbinden den Datenzugriff durch nicht berechtige Teilnehmer. Die zwei wesentlichen Aspekte sind eine sichere Verschlüsselung der Nutzdaten durch Anwendung bewährter kryptographischer Verschlüsselungsalgorithmen und eine zuverlässige Identifikation der Kommunikationspartner.

IPsec ist eine standardisierte Erweiterung des Internet-Protokolls und damit direkt im Betriebssystem verankert.

OpenVPN hingegen ist eine quelloffene VPN-Implementierung, die als Anwendung unabhängig vom Betriebssystem läuft und zwischen der Transport- und Anwendungsschicht funktioniert.

Beide Vorgehensweisen für VPN-Verbindungen haben Vor- und Nachteile.

IPsec bietet aktuell die höchste Sicherheit, bedarf jedoch erhöhtem Konfigurationsaufwand und bietet eine geringe Bandbreite für Nutzdaten. Sicherheitsexperten bemängeln vor allem die hohe Komplexität und damit Fehleranfälligkeit. Vorteilhaft sind der hohe Verbreitungsgrad namhafter Hersteller und die Definition durch Standards.

OpenVPN ist eine relativ neue VPN-Lösung, die sich auf Grund der hohen Flexibilität, einfachen Konfiguration und den Einsatz von bewährten Sicherheitsprotokollen, z.B. TLS, immer größerer Akzeptanz erfreut.

Zur Authentifizierung der VPN-Endpunkte stellen IPsec und OpenVPN unterschiedliche Mechanismen zur Verfügung, von denen die folgenden von ipConv unterstützt werden:

- „pre shared key“:

- Bei diesem Verfahren wird der zu verwendende Schlüssel auf allen Teilnehmern vorab installiert. Damit besitzen die Teilnehmer ein identisches Geheimnis, das diese für die Verschlüsselung der Nutzdaten oder zum Generieren anderer kryptografischer Daten einsetzen. Das Verfahren ist einfach zu konfigurieren bei einer kleinen Anzahl an Teilnehmern, skaliert aber schlecht und bietet keine Funktionalität zur Schlüsselverwaltung.

- Digitale Zertifikate:

- Bei digitalen Zertifikaten handelt es sich um digitale Datensätze mit Angaben zu einer Identität (Person bzw. Objekt), die mittels kryptographischer Techniken auf Authentizität und Integrität geprüft werden können. Dazu werden für jeden Teilnehmer ein öffentlicher und ein privater Schlüssel erstellt. Der öffentliche Schlüssel wird im digitalen Zertifikat eingebettet und ist damit an die Zertifikatsangaben gebunden. Unterstützt werden ausschließlich X.509-Zertifikate. Für den Einsatz von digitalen Zertifikaten wird eine PKI-Umgebung vorausgesetzt, welche zwar einen erhöhten Konfigurationsaufwand bedeutet, dafür aber eine bessere Skalierbarkeit, Schlüsselverwaltung und eindeutige Identifikation der Teilnehmer ermöglicht.

Vorraussetzung:

Die Gegenstelle muss eine VPN-Verbindung mit IPsec oder OpenVPN anbieten und die gewünschte VPN-Konfiguration unterstützen.

Bei der Verwendung von digitalen Zertifikaten werden für jeden VPN-Endpunkt ein X.509-Zertifikat und der dazugehörige private Schlüssel sowie die X.509-Zertifikate der Stamm- bzw. Zwischenzertifizierungsstellen der PKI-Umgebung benötigt. Diese PKI-Daten sollten, bevor die VPN-Konfiguration durchgeführt wird, in das System geladen werden.

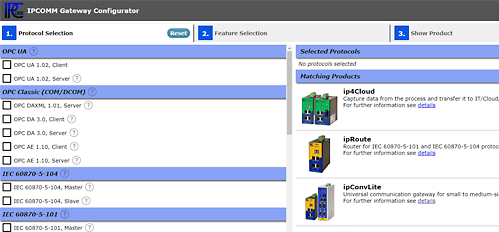

Produkt-Assistent

- Zum Gateway im Handumdrehen

- So erreichen Sie uns!

- Kundensupport

+49 911 18 07 91 - 0

support@ipcomm.de

Produktberatung

+49 911 18 07 91 - 0

info@ipcomm.de